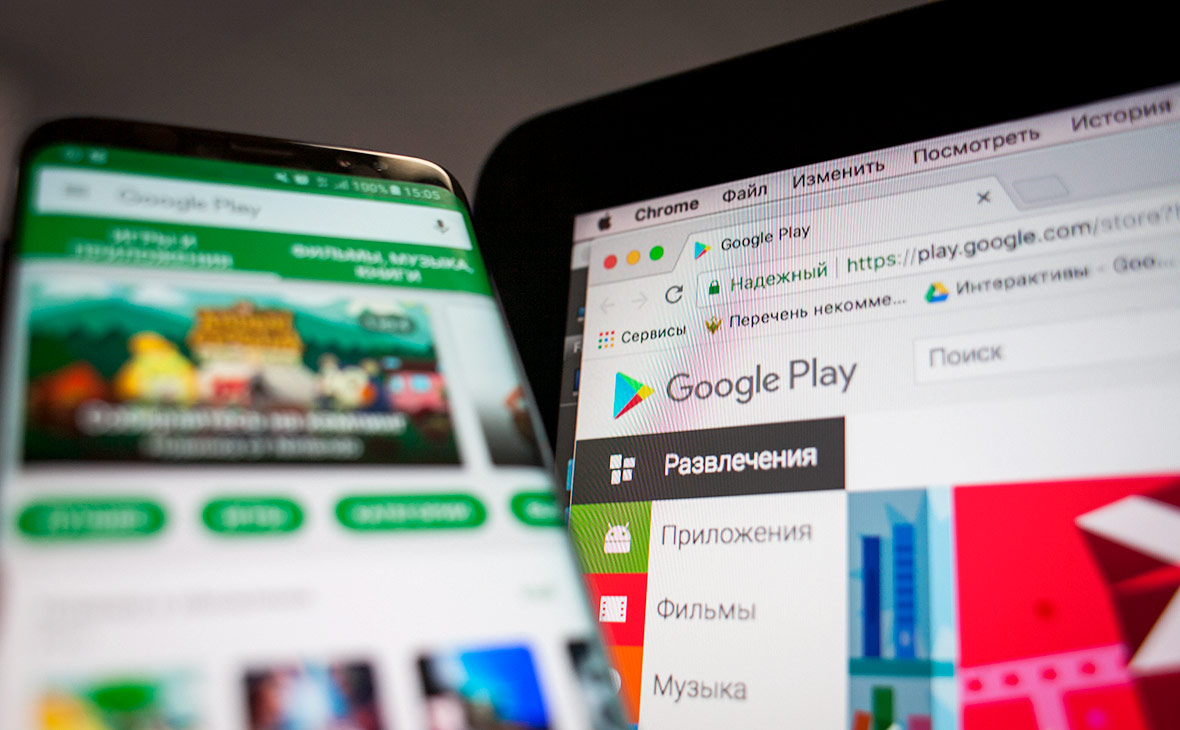

Банковский троян в Google Play маскировался под пасьянсы и фонарики

Специалисты ESET, Avast и SfyLabs провели исследование вредоносных программ в магазине мобильных приложений Google Play и обнаружили, что банковский троян BankBot в октябре и ноябре маскировался под приложения-фонарики, пасьянсы, а также под приложения, предназначенные для очистки памяти мобильных устройств. Об этом говорится в сообщении ESET, поступившем в РБК.

После первого запуска зараженной программы программа — загрузчик вируса сверяла установленные на устройстве программы с закодированным списком из 160 банковских мобильных приложений. «Обнаружив одно или несколько совпадений, он запрашивает права администратора устройства. Далее, через два часа после активации прав, стартует загрузка мобильного трояна BankBot. Его установочный пакет замаскирован под обновление Google Play», — говорится в документе.

В частности, троян маскировался под фонарики Tornado FlashLight, Lamp For DarkNess и Sea FlashLight.

При этом загрузка трояна возможна только в том случае, если на устройстве пользователя разрешена установка приложений из неизвестных источников, подчеркивают эксперты. В том случае, если пользователь заблокировал на своем устройстве такую возможность, на экране появится сообщение об ошибке, и хакерская атака не сможет быть продолжена.

Однако, если такого запрета на мобильном устройстве нет, сразу после запуска банковского приложения на смартфоне троян подгружает поддельную форму ввода логина и пароля. «Введенные данные будут отправлены злоумышленникам и использованы для несанкционированного доступа к банковскому счету жертвы», — поясняют эксперты.

Специалисты по кибербезопасности советуют пользователям отключать возможность загрузки приложений из неизвестных источников, проверять рейтинг и отзывы пользователей, не пренебрегать антивирусными программами и загружать приложения только из Google Play.

Ранее специалисты ESET предупреждали о том, что Google Play обнаружено новое семейство троянов-загрузчиков, которые направлены на сбор данных банковских приложений и данных соцсетей, а специалисты «Лаборатории Касперского» предупреждали об активизации мошенников в период предновогодних распродаж.